Аутентификация через Active Directory Federation Services

Предусловия настройки

- Поднят домен

corp.timetta.com. - Поднята и настроена служба ADFS с адресом

fs.timetta.com.

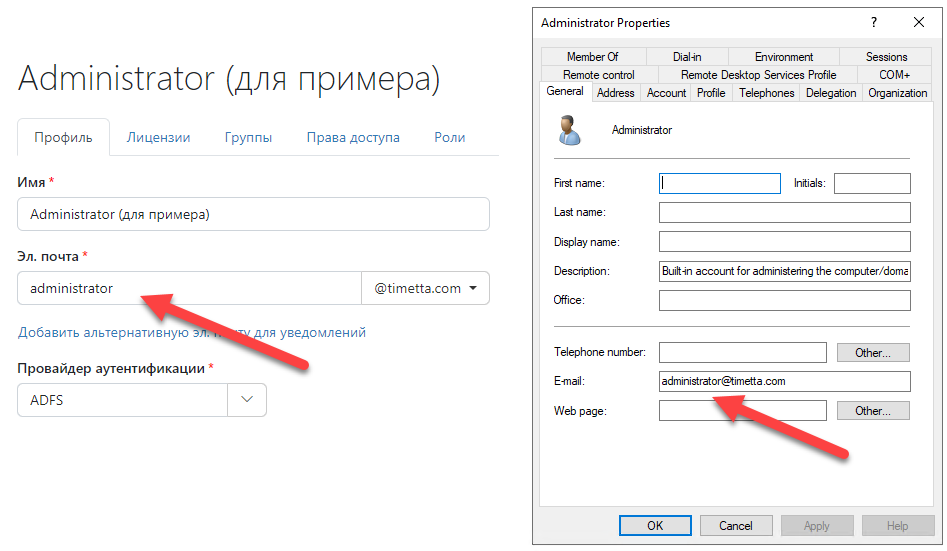

Требования к пользователю

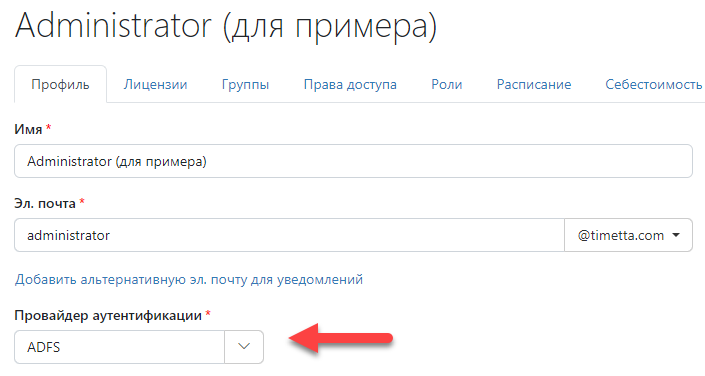

Timetta идентифицирует пользователей по свойству email (электронная почта). Убедитесь, что электронная почта в домене совпадает с данными в поле Эл. почта в профиле пользователя в Timetta:

Порядок настройки

Для настройки аутентификации через MS ADFS выполните следующие шаги:

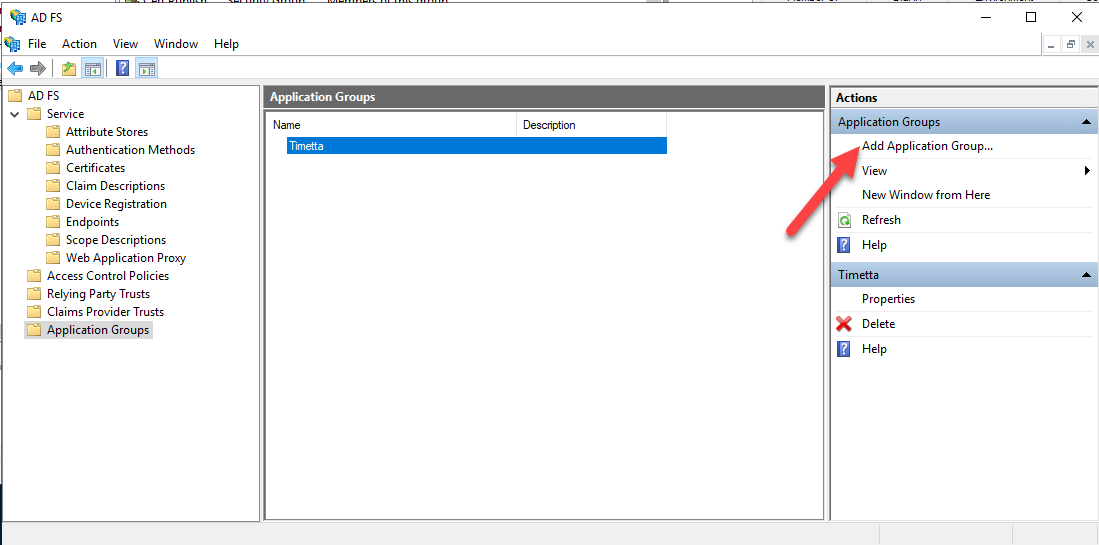

-

Добавьте новую группу приложений (Application Groups):

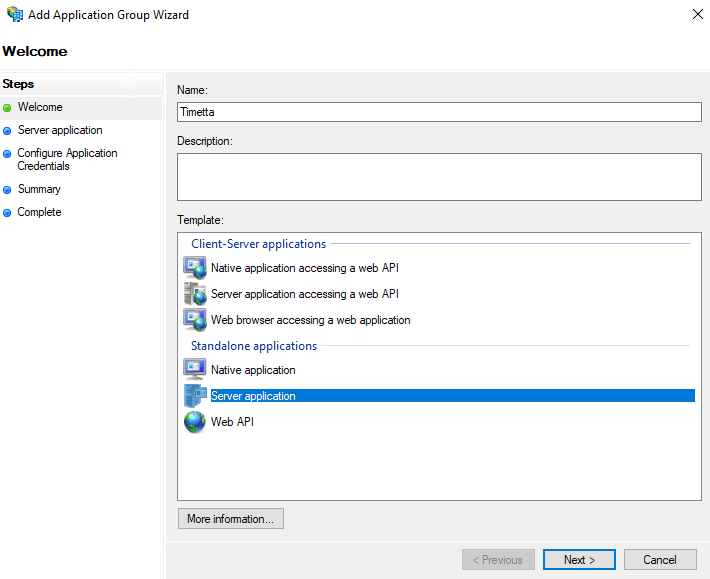

-

Введите название группы и сразу добавьте Server application:

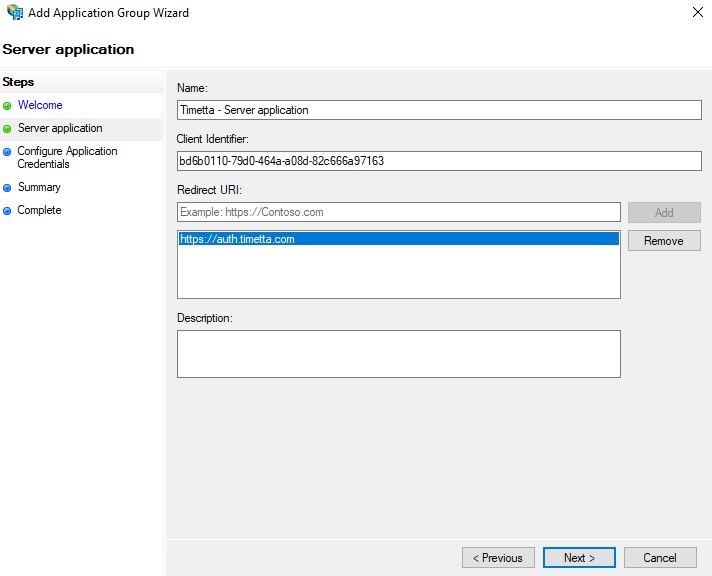

-

Сохраните для дальнейшего использования Client Identifier, который будет сгенерирован автоматически. В качестве Redirect URI укажите

https://auth.timetta.com:

-

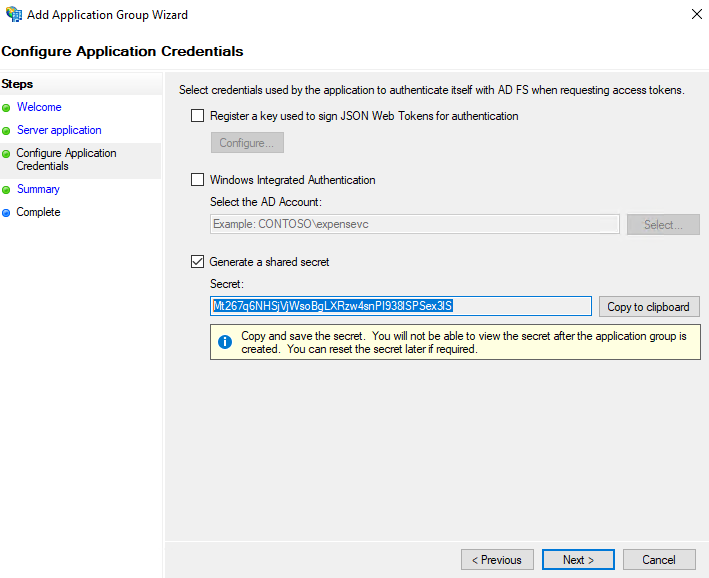

Отметьте чекбокс Generate a shared secret и сохраните секрет для дальнейшего использования:

-

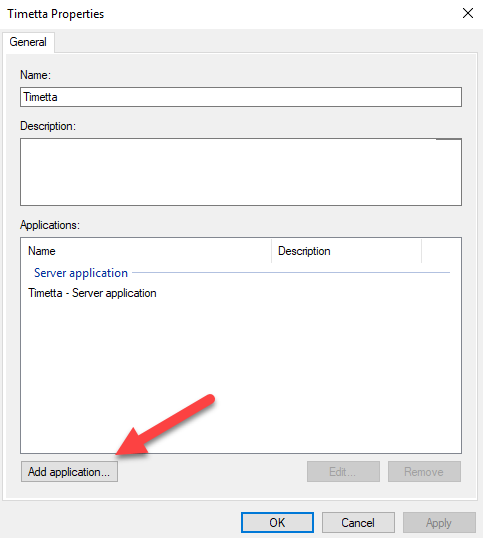

Добавьте в группу второе приложение:

-

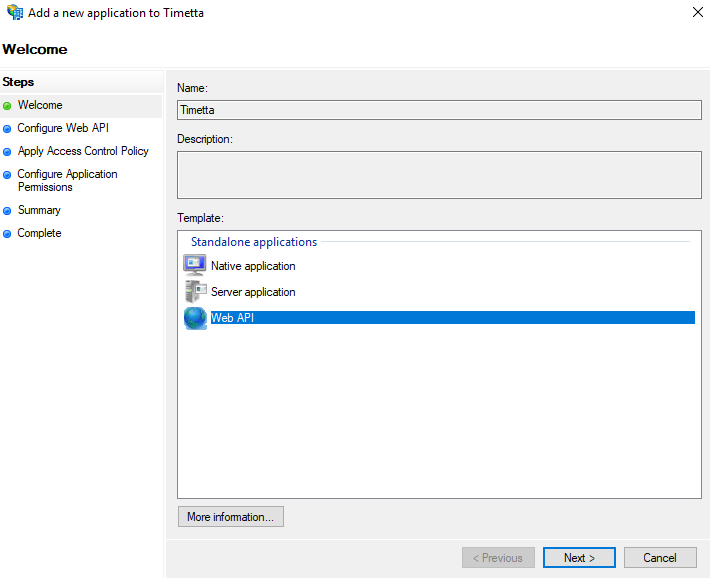

Добавьте Web API:

-

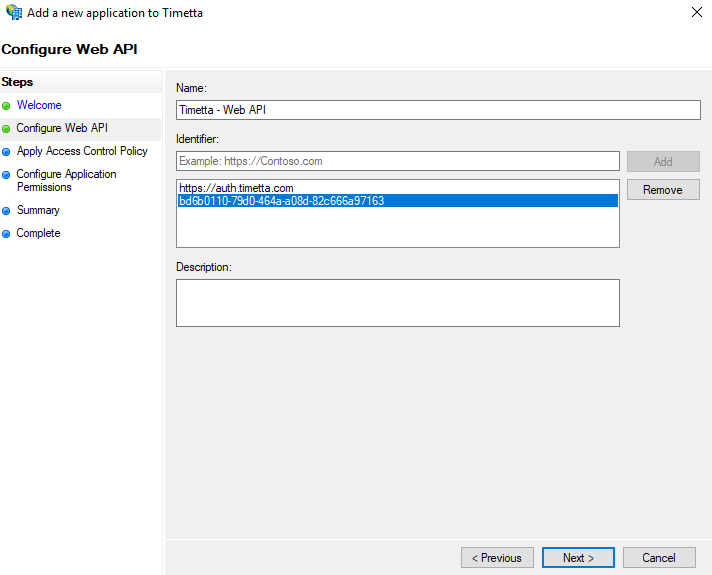

В качестве идентификаторов укажите

https://auth.timetta.comи полученный ранее Client Identifier:

-

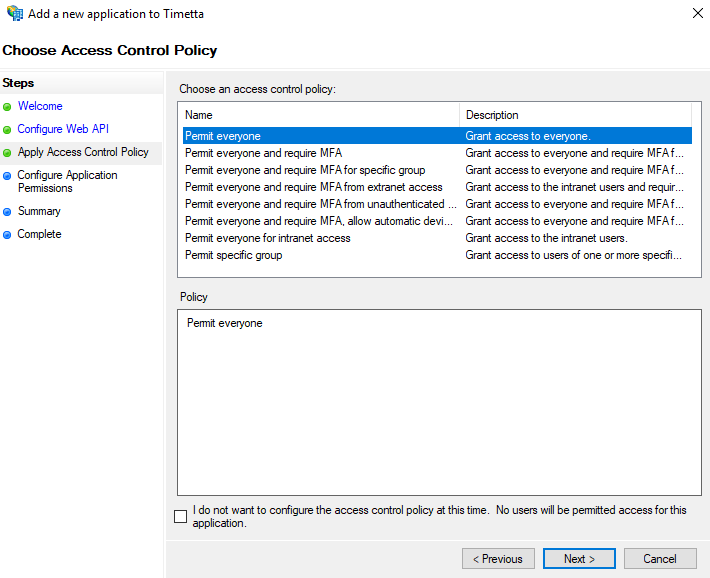

Выберите политику доступа:

-

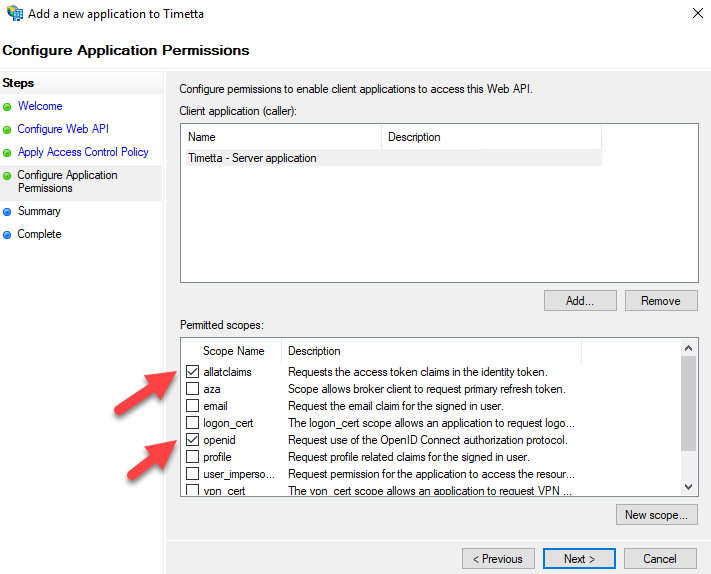

Отметьте чекбоксы для областей allatclaims и openid, на которые будут выданы права:

-

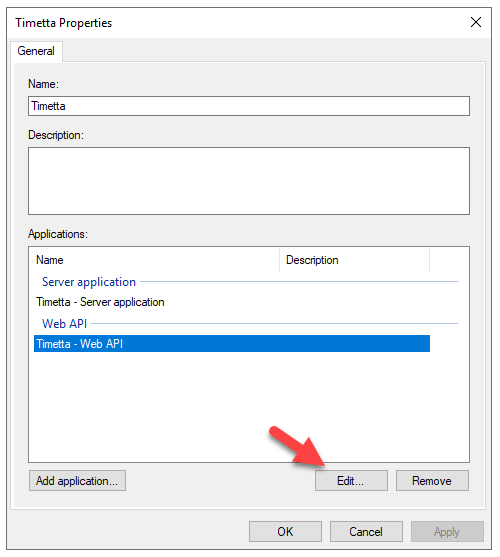

Откройте свойства приложения Web API:

-

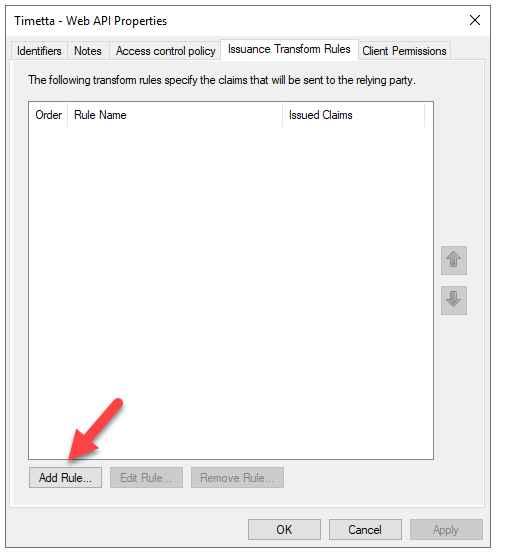

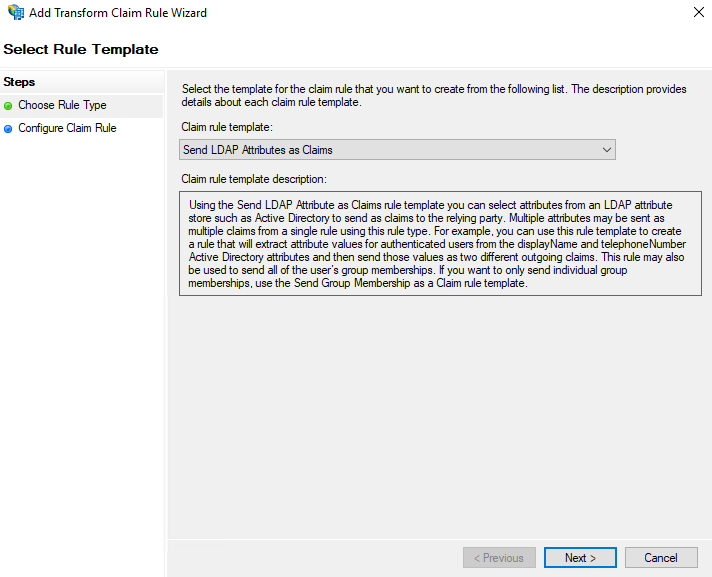

Добавьте правило трансформации выпуска:

-

Выберите шаблон Send LDAP Attributes as Claims:

-

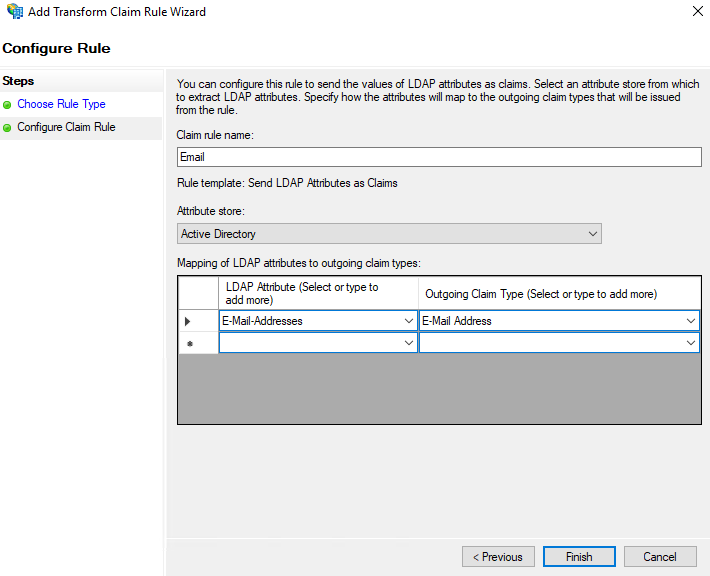

Укажите имя правила (Email), хранилище (Active Directory) и добавьте копирование атрибута Email в Claim Email:

-

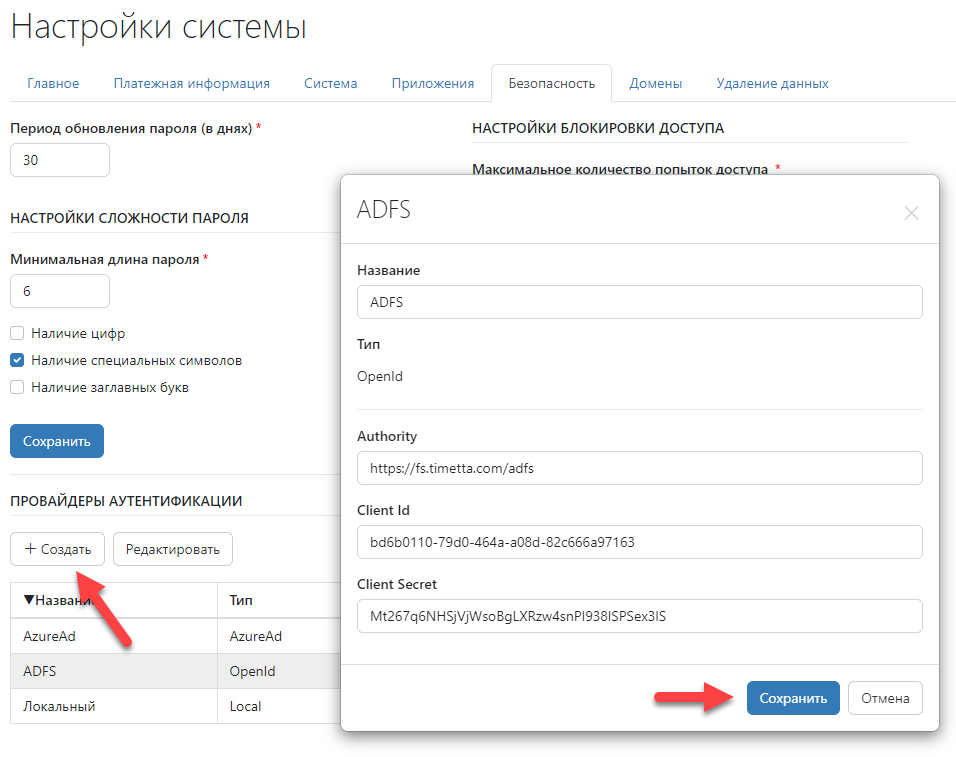

В Timetta на странице https://app.timetta.com/settings/settings/security добавьте нового провайдера аутентификации, используя адрес узла ADFS, сохранённые Client Identifier и Client Secret:

-

В карточке пользователя выберите созданный провайдер:

-

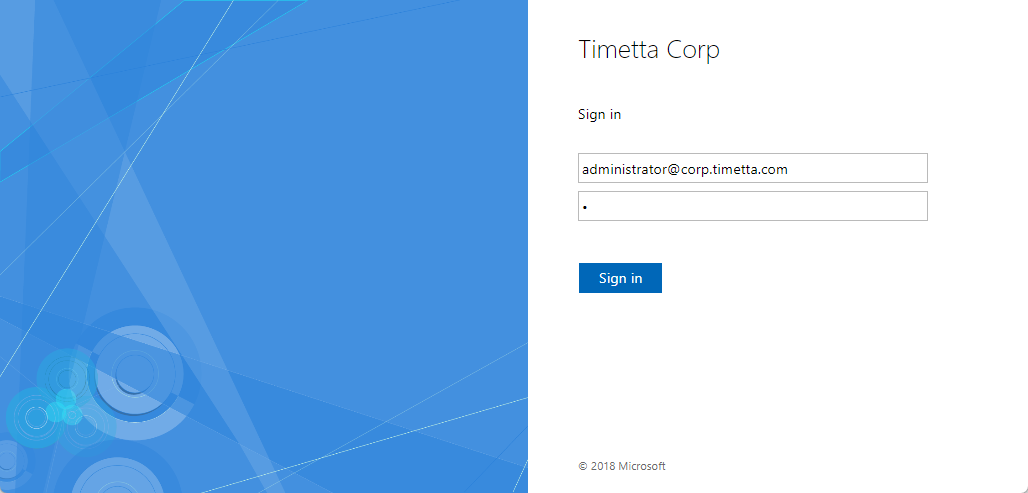

Откройте приложение Timetta https://app.timetta.com, введите электронную почту пользователя:

После этого произойдёт переадресация на узел ADFS. После аутентификации пользователь будет перенаправлен в приложение Timetta.